כולם נופלים בגלל הונאת Gmail אפקטיבית להפליא

הנה מה שאתה צריך לדעת.

מאמר זה הופיע במקור ב הון עתק.

חוקרי אבטחה זיהו הונאת דיוג "אפקטיבית ביותר" שהייתה שולל גוגל לקוחות Gmail לחלוק את אישורי ההתחברות שלהם. התוכנית, שזכתה לפופולריות רבה בחודשים האחרונים ולפי הדיווחים מכה בשירותי דוא"ל אחרים, כרוכה בתחבולה חכמה שיכולה להיות קשה לאיתור.

חוקרים ב- WordFence, צוות שעושה כלי אבטחה פופולרי לאתר הבלוג WordPress, הזהיר מפני הפיגוע בפוסט שפורסם לאחרונה בבלוג, וציין כי הוא "השפיע רבות, אפילו על משתמשים טכניים מנוסים." (ראו את האנשים האלה חשבונותהיוממוקד.)

כך עובד הרובה. התוקף, המחופש בדרך כלל כאיש קשר מהימן, שולח דוא"ל בעל ספיגה לקורבן פוטנציאלי. המודבק לאותו דוא"ל נראה שיש קובץ מצורף קבוע, נניח מסמך PDF. שום דבר לא יוצא דופן.

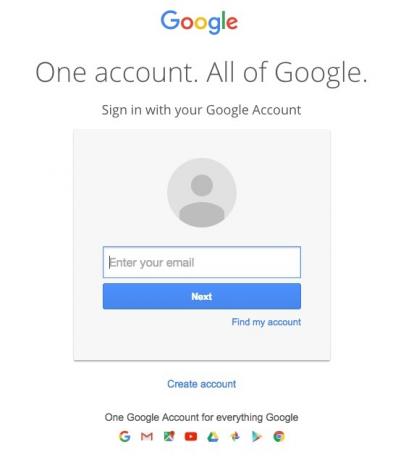

אך הקובץ המצורף הוא למעשה תמונה משובצת שעוצבה כדי להיראות כמו PDF. במקום לחשוף תצוגה מקדימה של המסמך כאשר לוחצים עליו, התמונה המוטמעת יוצאת אל דף הכניסה המזויף של גוגל. וכאן הולכת ההונאה ממש ערמומית.

זה הכי קרוב אליו הגעתי אי פעם בגלל התקפת דיוג של Gmail. אלמלא המסך שלי עם ה- DPI הגבוה הופך את התמונה למטושטשת... pic.twitter.com/MizEWYksBh

- טום סקוט (@tomscott) 23 בדצמבר 2016

כל מה שקשור לדף כניסה זה נראה אותנטי: הלוגו של גוגל, שדות הזנת שם המשתמש והסיסמה, קו התיוג ("חשבון אחד. כל גוגל. "). על פי כל הסימנים, הדף הוא פקסימיליה של הדבר האמיתי. למעט רמז אחד: סרגל הכתובות של הדפדפן.

אפילו שם, זה יכול להיות קל לפספס את הרמז. הטקסט עדיין כולל את " https://accounts.google.com,” כתובת שנראית לגיטימית. יש בעיה עם זאת; לפני אותה URL קודמת הקידומת "נתונים: טקסט / HTML."

למעשה, הטקסט בסרגל הכתובות הוא מה שמכונה "URI נתונים", ולא כתובת אתר. URI של נתונים מטמיע קובץ, בעוד שכתובת אתר מזהה את מיקום העמוד באינטרנט. אם היית מתקרב לסרגל הכתובות, היית מוצא מחרוזת ארוכה של תווים, סקריפט שמגיש קובץ שנועד להיראות כמו דף כניסה של Gmail. זו המלכודת.

ברגע שאדם מזין את שם המשתמש והסיסמה שלה בשדות, התוקפים תופסים את המידע. כדי להחמיר את המצב, ברגע שהם מקבלים גישה לתיבת הדואר הנכנס של אדם אחד, הם מייד מחברים מחדש את החשבון שנפגע ומתכוננים להשיק את ההפצצה הבאה שלהם. הם מוצאים כתובות דוא"ל וקבצים מצורפים בעבר, יוצרים גרסאות של תמונה מוגזמת, תופים שורות נושא מהימנות ואז מכוונים לאנשי הקשר של האדם.

וכך ממשיך מעגל החטיפות האכזרי.

משתמשי Google Chrome יכולים להגן על עצמם על ידי בדיקת סרגל הכתובות ולוודא שסמל נעילה ירוק מופיע לפני הזנת המידע האישי שלהם לאתר. מכיוון שנודע כי הרמאים יוצרים אתרי דיוג מוגנים על ידי HTTPS, המציגים גם נעילה ירוקה, זהו זה חשוב גם לוודא שהדבר מופיע לצד כתובת URL נכונה ומכוונת - מבלי שקודם עסק לפניו מצחיק זה.

בנוסף, אנשים צריכים להוסיף אימות דו-שלבי, שכבת אבטחה נוספת שיכולה לעזור במניעת השתלטות על חשבונות. מומחים ממליצים להשתמש ב- אסימון אבטחה ייעודי גם כן.

דובר גוגל אישר את ההונאה בדוא"ל והפנה הון עתק להצהרה:

אנו מודעים לנושא זה וממשיכים לחזק את ההגנות שלנו נגדו. אנו עוזרים להגן על משתמשים מפני התקפות דיוג במגוון דרכים, כולל: זיהוי מבוסס למידה במכונה של הודעות דיוג, אזהרות על גלישה בטוחה המודיעות למשתמשים על קישורים מסוכנים בהודעות דוא"ל ודפדפנים, מונעים כניסות חשודות לחשבון, וכן יותר. משתמשים יכולים גם להפעיל אימות דו-שלבי להגנה נוספת על חשבון.

להיות על המשמר.